A segurança da informação é uma das áreas mais críticas no ambiente digital atual, e entender como proteger dados sensíveis é essencial. Ferramentas como o Hashcat são amplamente utilizadas para testes de segurança (PENTEST), permitindo auditar e fortalecer a proteção de senhas de forma ética. Neste artigo, vamos explorar o que é o Hashcat, como funciona, seus principais recursos e algumas dicas de uso para melhorar sua performance.

O que é Hashcat?

O Hashcat é uma ferramenta de recuperação de senhas que utiliza diferentes métodos de ataque para quebrar hashes. Ele é conhecido por sua velocidade e compatibilidade com GPUs (placas gráficas), o que o torna extremamente eficiente para esse tipo de operação.

Como Funciona?

Hashcat trabalha comparando hashes conhecidos (gerados a partir de wordlists ou outras técnicas) com o hash da senha original. Quando ele encontra uma correspondência, a senha é considerada "quebrada".

Explicação do comando:

- -m 0: Especifica o algoritmo MD5 (Hash mode).

- -a 0: Define o ataque do tipo "wordlist" (Attack mode).

- hash.txt: Arquivo que contém o hash a ser quebrado.

- wordlist.txt: Arquivo que contém uma lista de possíveis senhas.

Principais Características do Hashcat

- Suporte a múltiplos algoritmos de hash: O Hashcat pode quebrar uma vasta gama de hashes, como MD5, SHA-1, SHA-256, bcrypt, NTLM e muitos outros.

- Compatibilidade com GPUs: Utiliza o poder computacional das GPUs, permitindo processar um grande número de hashes simultaneamente.

- Pausar e Retomar: Você pode pausar uma operação de cracking e retomá-la depois, sem perder progresso.

- Suporte a grandes wordlists: Ferramenta robusta que pode lidar com arquivos enormes de wordlists.

- Suporte a cracking distribuído: O Hashcat pode ser configurado para rodar em várias máquinas ao mesmo tempo, permitindo o uso de várias GPUs ou até clusters de computadores para dividir e acelerar o processo de quebra de hashes.

Tipos de Ataques no Hashcat

O Hashcat suporta diferentes tipos de ataques, que podem ser utilizados em diversas situações de teste:

- Ataque de Wordlist: Como mostrado no exemplo acima, utiliza listas de palavras para tentar quebrar hashes.

Comando:

Esse exemplo utiliza o hash NTLM (-m 1000), comum em ambiente Windows.

- Ataque de Máscara: Especifica um padrão para as senhas, ideal para quando se tem uma ideia da estrutura da senha (por exemplo, tamanho ou presença de caracteres especiais).

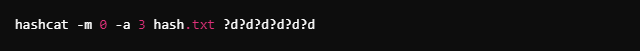

Comando:

Neste exemplo, o Hashcat tenta todas as combinações de senhas numéricas de 6 dígitos (?d).

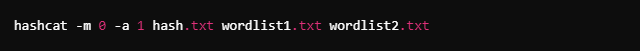

- Ataque Combinado: Combina palavras de duas wordlists diferentes.

Comando:

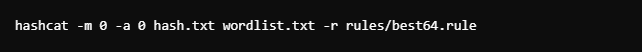

- Ataque de Regras: Utiliza regras personalizadas para modificar palavras em uma wordlist, adicionando sufixos ou prefixos, ou modificando letras.

Comando:

Algoritmos de Hash Suportados

Hashcat oferece suporte a uma ampla gama de algoritmos, incluindo:

- MD5

- SHA-1

- SHA-256

- bcrypt

- NTLM (Windows)

- WPA/WPA2 (usado em redes Wi-Fi)

Isso torna o Hashcat uma ferramenta versátil para diferentes cenários de segurança.

Principais Usos do Hashcat

- Auditoria de Senhas: Verificar a força das senhas em uma organização ou ambiente.

- Pentest: Realizar testes de penetração ética, validando a robustez de senhas hashadas.

- Forense Digital: Analisar senhas de sistemas em processos investigativos.

Dicas para Melhorar a Performance no Uso do Hashcat

- Utilize GPUs Poderosas: O Hashcat aproveita muito bem o poder de processamento paralelo das GPUs, o que acelera significativamente a quebra de hashes.

- Ajuste o Workload para sua máquina: Use a flag --benchmark para testar diferentes níveis de carga de trabalho e descobrir qual é a mais eficiente para o seu hardware.

- Use Wordlists Otimizadas: Listas de senhas bem refinadas economizam tempo de processamento. Regras também podem ser aplicadas para expandir o alcance das senhas possíveis.

- Pausar e Retomar: Se estiver lidando com longas execuções, utilize a opção de pausa (--pause) e retome o trabalho quando for mais conveniente (--restore).

O Hashcat é uma ferramenta poderosa e essencial para profissionais de segurança da informação que buscam auditar a força de senhas e identificar vulnerabilidades em sistemas de forma ética. Quando utilizado corretamente, ele pode ajudar a fortalecer a segurança digital e proteger informações sensíveis contra ataques reais. Ao aplicar as dicas e comandos apresentados, você poderá explorar o Hashcat em diversos testes de segurança, sempre com foco na proteção de dados.

Aviso importante: O uso do Hashcat, assim como qualquer ferramenta de pentest, deve sempre respeitar os limites legais e éticos. É fundamental obter autorização prévia ao realizar testes de segurança em sistemas e redes de terceiros.

Disclaimer: Este conteúdo tem fins educacionais e visa promover boas práticas de segurança. Não nos responsabilizamos pelo uso indevido das técnicas e procedimentos mencionados neste artigo. A prática de atividades que envolvem quebra de senhas ou invasão de sistemas sem consentimento é ilegal e passível de punição sob a legislação vigente.