O NMAP (Network Mapper) é uma das ferramentas mais poderosas e versáteis no arsenal de um pentester. Desde a descoberta de hosts até a identificação de portas abertas e serviços, ela se destaca por sua capacidade de mapear redes com eficiência e profundidade. Para profissionais que atuam na área de cibersegurança, dominar o Nmap é essencial. Neste artigo, vamos explorar os comandos básicos do Nmap e fornecer exemplos práticos para que você possa utilizá-los de maneira eficaz no mapeamento de redes.

1. Descobrindo Hosts Ativos na Rede

O primeiro passo para qualquer avaliação de segurança de rede é identificar quais dispositivos estão ativos. O comando básico para realizar essa varredura no Nmap é:

Explicação:

- O -sn (scan sem porta) realiza uma varredura de hosts ativos, sem fazer a varredura de portas. Isso é útil para descobrir rapidamente quais dispositivos estão conectados a uma rede específica.

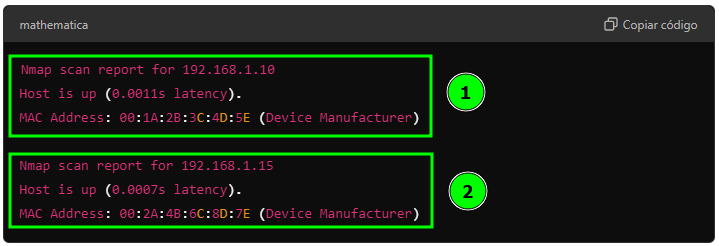

Exemplo de saída:

2. Escaneando Portas Abertas

Depois de identificar os hosts ativos, o próximo passo é verificar as portas abertas. Isso permite identificar os serviços que estão rodando nesses hosts. O comando mais comum para realizar essa tarefa é:

Explicação:

- O -p 1-65535 varre todas as portas TCP do host, de 1 a 65535. Esse comando oferece uma visão completa dos serviços expostos, mas pode demorar, dependendo do número de portas e da velocidade da rede.

Exemplo de saída:

3. Varredura de Versões de Serviços

Saber que uma porta está aberta é apenas o início. Para um pentester, é essencial descobrir a versão dos serviços rodando nessas portas, o que pode revelar vulnerabilidades conhecidas. O Nmap tem uma opção específica para isso:

Explicação:

- O -sV ativa a detecção de versões de serviços, proporcionando informações detalhadas sobre o software que está rodando nas portas abertas.

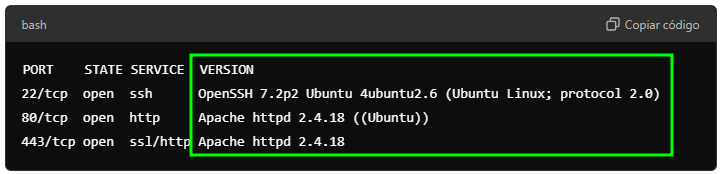

Exemplo de saída:

Aqui, vemos não apenas que o serviço HTTP está rodando, mas que a versão específica do Apache HTTP Server é a 2.4.18, o que pode ser crucial para identificar possíveis vulnerabilidades.

4. Varredura de Sistema Operacional (OS Detection)

A detecção do sistema operacional de um host pode ajudar a determinar o tipo de ataque a ser realizado. O Nmap oferece uma poderosa ferramenta para identificar o SO utilizado:

Explicação:

- O -O ativa a detecção de sistema operacional, que se baseia na análise de pacotes para identificar o SO que está rodando no host.

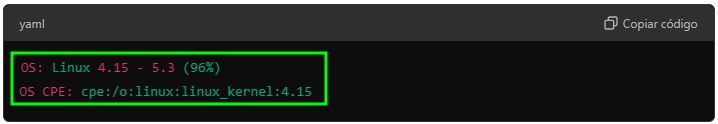

Exemplo de saída:

Neste exemplo, o Nmap detectou que o host está executando uma versão do kernel Linux, com 96% de confiança na precisão da detecção.

5. Escaneando com Scripts (Nmap Scripting Engine - NSE)

O Nmap possui um motor de scripts poderoso, conhecido como Nmap Scripting Engine (NSE), que permite a execução de scripts customizados para diversas funções, como detecção de vulnerabilidades e auditoria de segurança. Um exemplo comum é o uso de um script para detectar vulnerabilidades em servidores HTTP:

Explicação:

- O --script permite que você especifique scripts específicos para serem executados durante a varredura. No exemplo acima, estamos pedindo ao Nmap para rodar qualquer script relacionado a vulnerabilidades HTTP.

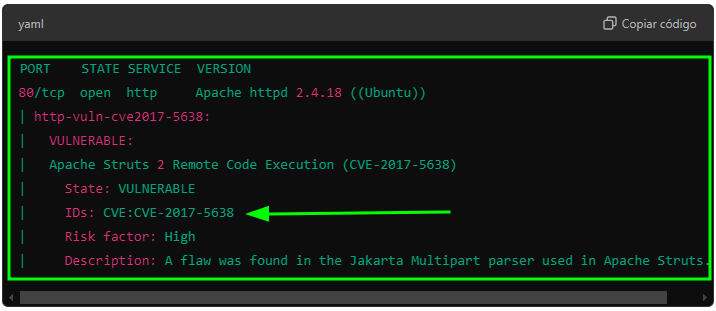

Exemplo de saída:

Neste exemplo, o Nmap detectou uma vulnerabilidade crítica no servidor HTTP rodando no host, uma informação que pode ser usada para priorizar testes de exploração.

6. Escaneando Redes Grandes em Busca de Hosts Vulneráveis

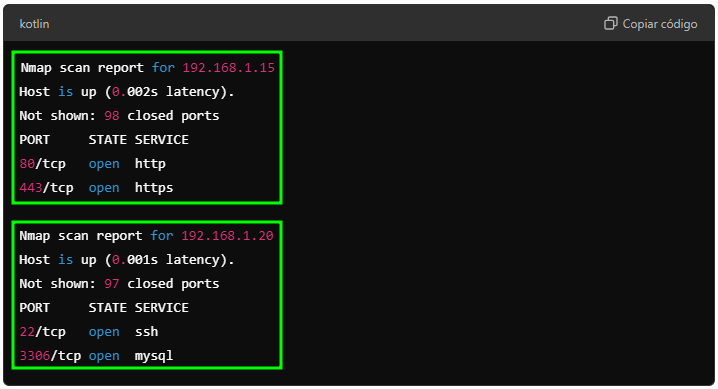

Se você estiver mapeando uma rede maior e quer otimizar seu tempo, o Nmap pode realizar varreduras rápidas em múltiplos hosts para encontrar alvos vulneráveis. Por exemplo, você pode realizar uma varredura rápida em uma faixa de IPs para identificar apenas os hosts com portas abertas:

Explicação:

- O -F realiza uma varredura rápida, verificando as portas mais comuns, em vez de todas as portas. Isso é útil quando você quer um mapeamento inicial de uma rede antes de realizar uma varredura mais aprofundada.

Exemplo de saída:

Conclusão

O Nmap é uma ferramenta essencial para qualquer pentester que busca mapear redes e identificar vulnerabilidades. Dominar os comandos básicos do Nmap e suas opções avançadas, como a detecção de serviços, sistemas operacionais e vulnerabilidades, permite que você faça uma análise mais detalhada e eficaz da segurança de uma rede.

Se você está começando no mundo do pentest ou já atua na área e quer aprimorar suas habilidades, explore cada uma dessas funcionalidades e integre-as em suas auditorias de segurança.

E você, já usa o Nmap em seu dia a dia como pentester? Compartilhe suas experiências e dicas nos comentários!