Introdução:

Log Poisoning é uma técnica de exploração que ocorre quando informações maliciosas são injetadas em arquivos de log, explorando a falta de sanitização adequada de dados. Isso pode abrir portas para ataques mais complexos, como execução remota de comandos. Neste artigo, vamos explorar como o Log Poisoning funciona, quais são os vetores comuns de exploração e algumas maneiras de mitigar esse tipo de ataque. Esse conteúdo é baseado em anotações de casos reais que já encontrei e documentei para consulta futura.

Conceito de Log Poisoning

O Log Poisoning acontece quando um atacante consegue inserir informações maliciosas em sistemas que registram dados de entrada de usuários sem a devida sanitização. Esses registros podem ocorrer em campos de formulário, cabeçalhos HTTP, cookies e até mesmo parâmetros de URL. As informações injetadas podem, então, ser utilizadas para manipular o sistema e, potencialmente, executar código remoto ou obter informações confidenciais.

Principais Vetores de Ataque

1. Campos de Formulário: Inserções em campos como nome de usuário, email e mensagens de contato.

2. Parâmetros de URL: Dados passados na URL, frequentemente registrados em logs de acesso.

3. Cabeçalhos HTTP: Informações como User-Agent e Referer são comuns em registros e podem ser manipuladas.

4. Cookies: Dados enviados pelos clientes, que também são registrados nos logs.

5. Dados de API: Informações em requisições para auditoria ou depuração.

Exemplos Práticos de Exploração

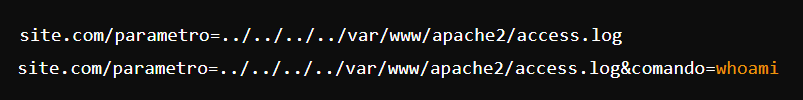

1. Apache e LFI (Local File Inclusion):

- Permissões de leitura no access.log podem permitir que um atacante injete comandos maliciosos na URL.

- Exemplos:

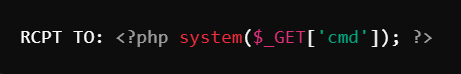

2. SMTP:

- Em alguns casos, o LFI pode ser explorado em arquivos de log de SMTP.

- Inserções maliciosas podem permitir a execução de comandos remotos, como telnet.

- Exemplo:

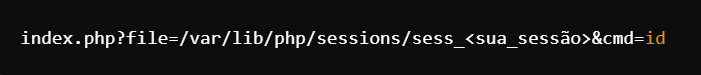

3. Sessão PHP:

- É possível explorar arquivos de sessão PHP para realizar Log Poisoning.

- Exemplo:

Técnicas de Mitigação

Para evitar Log Poisoning, algumas práticas de segurança são essenciais:

- Sanitização e Validação de Entrada: Certifique-se de que todos os dados de entrada, incluindo os provenientes de URLs, formulários e cabeçalhos, são validados e higienizados.

- Privilégios Mínimos: Configure permissões restritas para evitar o acesso desnecessário a arquivos de log.

- Monitoramento e Auditoria: Implemente sistemas de monitoramento para detectar atividades suspeitas em arquivos de log.

Conclusão:

A compreensão de técnicas como o Log Poisoning é essencial para qualquer profissional de cibersegurança que deseja proteger sistemas contra ataques cada vez mais sofisticados. Compartilho essas informações para que outros profissionais possam aprender com experiências reais e aplicar medidas de segurança em suas infraestruturas.

Ao curtir, comentar ou compartilhar este conteúdo, você apoia este projeto e contribui para a disseminação de conhecimento em cibersegurança. Em breve, trarei outros artigos com novas vulnerabilidades e técnicas de exploração.